Um ataque cibernético está utilizando e-mails falsos para distribuir o trojan DCRat, um tipo de malware projetado para espionar usuários e roubar dados sensíveis. O golpe vem sendo aplicado principalmente na Colômbia e no Equador, segundo a ESET, empresa de detecção de ameaças cibernéticas.

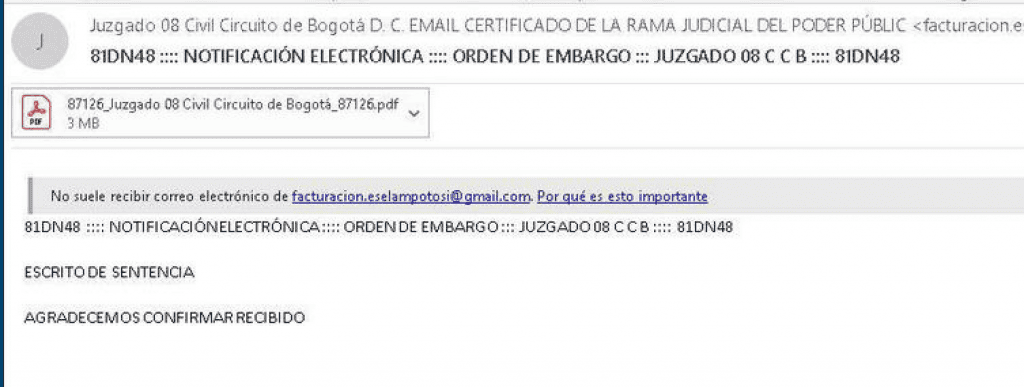

Os cibercriminosos enviam mensagens com anexos compactados que parecem comunicações oficiais, como notificações judiciais, e que contêm um arquivo disfarçado de aplicativo legítimo da Adobe. Ao abrir o anexo, o usuário instala sem saber um malware que se conecta a servidores controlados pelos atacantes e dá a eles acesso total ao computador da vítima.

Uma vez ativo, o DCRat permite que os criminosos capturem imagens da tela e da webcam, registrem tudo o que é digitado, roubem senhas armazenadas em navegadores, executem comandos remotamente e até se mantenham escondidos no sistema mesmo após reinicializações.

“Trata-se de uma campanha que combina engenharia social e técnicas avançadas para enganar o usuário e se manter oculta pelo maior tempo possível”, explica Martina López, pesquisadora de segurança da informação da ESET América Latina. “Ao se passar por um programa conhecido, como o Adobe, os criminosos exploram a confiança das vítimas e aceleram a infecção”, explica a especialista.

Driblando mecanismos de detecção

O malware, que é uma variante do AsyncRAT, também implementa outras técnicas de evasão, como a desativação de componentes do AMSI e o ETW patching, que desativam as funções de segurança responsáveis por detectar e registrar comportamentos maliciosos.

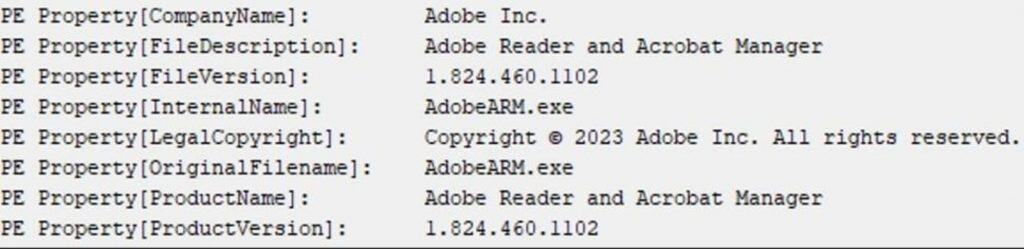

O arquivo utilizado no ataque exibe metadados adulterados para parecer legítimo, mas a ausência de assinatura digital válida denuncia a fraude, segundo o relatório.

A técnica de adulteração de metadados pode enganar usuários menos atentos, pois o executável passa a exibir campos que simulam uma aplicação legítima. “Além da atenção, o uso de temas que geram urgência nas vítimas, como documentos judiciais, por exemplo, são iscas ideais para que os atacantes consigam que o malware seja executado pelas vítimas”, comenta López.

Para evitar sofrer esse tipo de golpe, o recomendado é nunca abrir anexos de e-mails não solicitados, verificar se o remetente é confiável, manter o sistema e os programas atualizados e instalar soluções de segurança com detecção comportamental. Em empresas, o ideal é combinar essas medidas com políticas de privilégio mínimo e planos de resposta a incidentes testados.

Leia Mais:

- IA do Google vai combater ataques de ransomware no Drive

- Microsoft é a marca mais usada para ataques de phishing no mundo

- Brasil é líder em ataques cibernéticos na América Latina, segundo relatório

Ameaça constante

O DCRat é operado como um Malware como Serviço (MaaS), tendo surgido pela primeira vez em pelo menos 2018, segundo um relatório da IBM. Na América Latina, tem se tornado cada vez mais popular desde pelo menos 2024. Ele é amplamente divulgado em fóruns russos sobre crimes cibernéticos, podendo ser adquirido por cerca de US$ 7 por uma assinatura de dois meses.

No início deste ano, a IBM identificou a execução do DCRat em outra campanha conduzida pelo grupo com motivação financeira Hive0131, provavelmente originário da América do Sul.

Naquele momento, e-mails direcionados a usuários na Colômbia traziam notificações eletrônicas de processos criminais, supostamente provenientes do Judiciário Colombiano. A invasão ocorria a partir de links incorporados ou de PDFs com links incorporados.

O post Malware se disfarça de Adobe para roubar dados e enganar usuários apareceu primeiro em Olhar Digital.